Quelques bonnes pratiques pour adopter une bonne hygiène informatique

Comment adopter une bonne hygiène informatique ? Découvrez quelques conseils et recommandations, et ainsi éviter de tomber dans ces pièges, souvent désastreux lorsqu'il s'agit de s'attaquer à nos finances.

Savez-vous quel est le principal vecteur des virus, spywares, rootkits et autre Cheval de Troie ? C'est vous, votre voisin, les collègues, etc, en résumé, l'utilisateur entre l'écran et la souris. Découvrez quelques conseils et recommandations, et ainsi éviter de tomber dans ces pièges, souvent désastreux lorsqu'il s'agit de s'attaquer à des ressources professionnelles, personnelles et financières.

La plupart des attaques sont majoritairement dû à l'utilisateur derrière l'écran, soit par manque d'éducation en matière de sécurité et/ou de vigilance. Éduquer les utilisateurs au bureau, c'est aussi les aider à mieux sécuriser leur environnement numérique à domicile, mais aussi pour le télétravail. Un utilisateur averti en vaut deux, n'est-ce pas ? Il est donc à mon sens, du devoir de l'équipe informatique de conseiller leurs utilisateurs aux bonnes pratiques à adopter afin de conserver un environnement de travail le plus sain possible, mais également dans un environnement privé, comme à la maison par exemple.

Dans un contexte familial comme professionnel, les conséquences peuvent être désastreuses, entre la perte de documents sensibles, perte de chiffre d'affaire pour les entreprises, le chiffrement des fichiers par un virus, le vol des données bancaires et personnelles, etc, les répercussions sont bien souvent fatales, irréversibles et les pertes définitives. Pensez à faire régulièrement des sauvegardes afin d'assurer une restauration des données en cas de besoin. Il existe également des exploits si sophistiqués qu'ils parviennent à scanner le réseau local à la recherche de périphériques, notamment ceux dédiés au stockage tels que les NAS et autres serveurs de fichiers. Ainsi, ces virus peuvent non seulement bloquer et chiffrer les données sur votre ordinateur, mais également les stockages externes tels que clés usb, disques durs externes, NAS, etc.

Découvrons ensemble quelques conseils et astuces bien utiles, qui j'en suis sûr vous aideront dans bien des cas.

Les e-mails

C'est tout simplement l'un des modes de communication préféré des hackers, rapide et instantané, il permet de cibler un maximum de victimes potentielles en rédigeant un message vérolé commun à tous. Mais comment identifier un mail légitime d'un phishing ?

- Vérifiez le nom de l'expéditeur et les détails associés. S'il correspond à un contact/service que vous connaissez, avec qui vous avez déjà échangé des e-mails et que vous reconnaissez le contenu c'est "ok". Dans le cas contraire, vérifiez alors son adresse e-mail complète en cliquant sur les détails. Il est très facile de créer une fausse identité avec ce qui pourrait sembler être une véritable adresse e-mail, Sous Thunderbird par exemple, la gestion d'identité facilite ce processus lorsque cette fonction est utilisée à mauvais escient.

- Les pièces jointes, la règle d'or est de ne JAMAIS cliquer ou ouvrir une pièce jointe lorsque l'on ne connaît pas l'expéditeur. Et même lorsque ce dernier est connu, dans bien des cas son accès sa messagerie a été compromise. De même, les mails vous indiquant par exemple un colis en attente alors que vous n'avez aucune commande en ligne récente doit aussi vous mettre la puce à l'oreille.

- Les mails de phishing, ils sont très souvent rédigés dans un français approximatif, vérifiez bien l'orthographe, il y a très fréquemment de grossières erreurs qui laissent à penser à une tentative de piratage. A contrario, il existe aussi des e-mails de ce genre dont l'orthographe est irréprochable, méfiez-vous en également en suivant ces conseils.

- Les liens et boutons dans un e-mail peuvent parfois être trompeurs. Vous visualisez par exemple un lien ou un bouton sur lequel est écrit www.google.fr mais lorsque vous passez la souris sur le lien ou visualisez l'aperçu, celui-ci est autre et mène vers un domaine tiers, et sans doute vérolé (infecté).

- Les demandes de numéros de CB pour être remboursé par la Sécu, les impôts, CAF, etc, ne sont que des escroqueries. Les services de l'état n'effectuent JAMAIS de remboursement en créditant un compte via sa carte bancaire associée, mais plutôt à partir de votre RIB renseigné dans votre espace personnel sur AMELI, les impôts, CAF, etc.

- Vérifiez si votre adresse e-mail fait partie d'un piratage sur Have I Been Pwned. Pas de panique, ce site vérifie si votre adresse e-mail a été récupérée lors d'un piratage de la base de données d'un site ou service web. Généralement, les hackers volent les e-mails pour ensuite lancer des campagnes de phishing, votre nom et prénom que le mail de phishing puisse avoir un semblant de sérieux, parfois votre adresse, numéro de téléphone sur lequel ils envoient également des liens vérolés, etc.

- Renseignez manuellement l'adresse d'un site web directement dans la barre d'adresse. Ainsi, vous êtes "sûr(e)" d'arriver à bon port, car même une recherche Google est parfois risquée. Les pirates achètent des espaces publicitaires souvent marqués avec un tag "Annonce", et ce, pour mieux tromper leurs victimes et les mettre en confiance lorsque ces derniers pensent à tort être protégés par une recherche Google. Cliquez ici pour lire l'article associé.

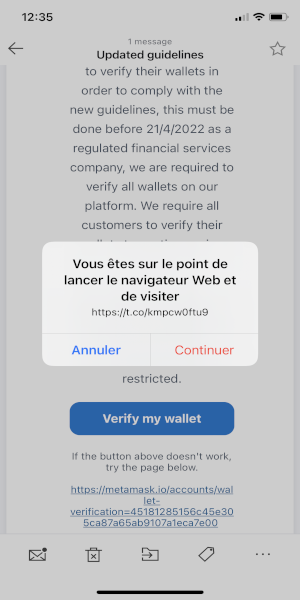

Voyez l'exemple ci-dessous, il s'agit d'un mail de phishing que j'ai reçu, visant à soutirer ma clé privée ou phrase de passe afin de prendre le contrôle de mon portefeuille de cryptomonnaies. En maintenant le bouton de redirection, je visualise un lien raccourci dont on ignore ce qui se cache derrière, et en l'occurrence vers un site illégitime vu le contenu dudit mail :

Il en va de même pour le lien qui apparaît sous le bouton Verify my wallet, en le maintenant appuyé, l'adresse de redirection n'est pas du tout celle qui est mentionnée. Et plus globalement, méfiez-vous de l'adresse visible, elle est souvent trompeuse en cas de phishing, et ignorez toutes les sollicitations financières visant à obtenir des informations confidentielles.

Les SMS, authentification A2F et autres codes à 6 chiffres

Si vous suivez (un peu) l'actualité des crypto actifs, vous avez sans doute récemment appris le piratage d'un portefeuille Metamask à hauteur de $650 000 d'un trader, et qui avait fait beaucoup de bruit autour de Metamask et la façon dont l'application sauvegarde les données, et notamment la clé privée ou phrase secrète. Je pense qu'à ce niveau, un trader n'a pas le droit à l'erreur au vu des sommes manipulées, et le piège dans lequel ce dernier est tombé est vieux comme le monde. Ledit piège consistait à communiquer le code à 6 chiffres pour valider une connexion au compte iCloud de l'utilisateur sur un nouvel appareil. Les pirates étaient paisiblement installés devant leurs écrans lorsqu'ils avaient contacté la victime directement par téléphone et faire pression pour qu'il communique ce code à 6 chiffres. Ils n'avaient plus qu'à restaurer la sauvegarde du trader pour ensuite vider tous ses comptes en ayant fait main basse sur la clé privée associée au portefeuille du trader.

Alors quelles dispositions adopter ?

- Ne communiquez JAMAIS et sous aucun prétexte le code à 6 chiffres reçu par SMS, e-mail ou généré par votre application A2F. Partez du principe que si cette information vous est demandée, il s'agit purement et simplement d'une tentative de piratage, de nouveau, ce code est ultra confidentiel.

- Dans l'idéal, installez l'application A2F sur un appareil non mobile peu sujet au risque de vol ou perte, votre ordinateur à la maison par exemple. Si vous l'installez malgré tout sur mobile pensez à verrouiller l'appli par un code ainsi que votre mobile.

- En cas de double authentification par SMS, pensez à modifier votre numéro de mobile en cas de changement de ce dernier depuis votre espace client dudit service/site.

Vous pouvez utiliser l'excellente application Authy pour la gestion de l'authentification à 2 facteurs basé sur le temps. Existe sous Windows, macOS, Linux, iOS et Android.

Les mots de passe

Les mots de passe courts, ou encore ceux qui incluent une date de naissance, nom des enfants, nom du chien, etc, sont malheureusement encore trop utilisés, ce qui favorisent grandement le piratage. Avec de l'ingénierie sociale et en récupérant des informations sur la vie privée de tout un chacun, notamment en ligne et sur les réseaux sociaux, il est possible de pirater un compte en ligne. Il en va de même pour un même mot de passe utilisé sur plusieurs sites, si un compte est compromis, tous les autres le sont potentiellement. Et l'un des comptes les plus importants est votre adresse de messagerie, là où vous recevez des liens de confirmation, création d'un nouveau compte sur un site, réinitialisation d'un mot de passe, etc, c'est une immense porte d'entrée à tous vos comptes en ligne.

- N'utilisez JAMAIS le même mot de passe sur tous vos comptes en ligne.

- N'utilisez JAMAIS la date de naissance de vos enfants ou leur prénom, ou encore le nom de votre animal domestique. Ce sont généralement des informations connues ici et là, et très facilement exploitables à votre insu par ingénierie sociale.

- Utilisez un gestionnaire de mot de passe, et adoptez la bonne attitude qui consiste à avoir un mot de complexe, fort et différent sur chacun de vos comptes en ligne et d'au moins 20 caractères (lettres, miniscules, majuscules, chiffres, caractères spéciaux).

- Changez régulièrement vos mots de passe, il n'est pas forcément utile d'attendre qu'un site se soit fait pirater pour procéder à cette opération.

- Ne communiquez JAMAIS votre mot de passe. Aucun service ou éditeur sérieux ne vous demandera une telle info au même titre que les codes de validation à 6 chiffres, le cas échéant, fuyez et partez du principe qu'il s'agit là aussi d'une tentative d'accès frauduleuse et n'y donnez surtout pas suite.

- N'utilisez JAMAIS vos mots de passe sur un ordinateur public (partagé) tel qu'un cyber-café (oui oui, il y a des pays où cela existe encore). Vous ne connaissez pas l'ordinateur, et il se peut qu'un logiciel de détection de frappes (Keylogger) soit installé, auquel cas, tout ce que vous tapez sur le clavier est enregistré. Des anecdotes en la matière pullulent sur la toile.

- Activez la double authentification, tous les sites les plus visités proposent cette fonctionnalité. En plus du mot de passe principal, vous devrez renseigner un code généré par un logiciel A2F, par sms ou e-mail. Le plus sécurisé étant le logiciel A2F.

- Modifiez les mots de passe par défaut de vos nouveaux appareils fraichement installés, par exemple votre nouvelle borne wifi ou switch domestique. La plupart du temps, les constructeurs configurent leurs appareils avec un mot de passe par défaut pour faciliter la mise en route. Il est donc important de les modifier immédiatement à la 1ére utilisation et avant toute configuration.

Je mets l'accent sur un des mots de passe les plus importants, celui de votre messagerie. Si votre e-mail venait à être compromis, ce sont tous vos comptes en ligne qui le seront potentiellement, y-compris votre compte client de votre banque, Amazon, Apple, etc. Veillez donc à sécuriser au maximum votre messagerie avec un mot de passe complexe, non utilisé ailleurs et en activant la double authentification.

Utilisez un VPN

En plus de ces outils, l'utilisation d'un VPN peut réduire drastiquement le suivi de vos actions. NordVPN, que vous connaissez sans doute propose l'un des meilleurs VPN du marché. Vous pouvez l'installer sur tous les appareils de votre foyer, et jusqu'à 10 périphériques. Et en plus vous sécurisez votre navigation :

- Changez d'adresse IP en 1 clic

- Chiffrez votre activité en ligne

- Streaming rapide sur des serveurs dédiés au streaming

- Protection Anti-Menaces Pro pour vloquer les malwares, les publicités, sites malveillants et autres traqueurs

- Pour iOS, Android, Windows, macOS, Linux, routeurs, consoles, etc

- Protégez tous les appareils de votre foyer, jusqu'à 10 appareils inclus dans votre abonnement

Et le plus beau, une réduction immédiate de -72% sur l'abonnement 2 ans + 6 mois gratuits ! Non attendez, j'ai encore plus beau, une garantie satisfait ou remboursé de 30 jours.

Une erreur à signaler ou une suggestion ? Contact.